てっくらのーとは、触れた技術のメモと日常の記録が少し合わさった個人のサイトです。

Azure アカウントユーザの多要素認証について

Azure アカウントユーザの多要素認証をしてみました。

経緯

多要素認証あたりならすぐ出来るだろう…、と思っていたら(主にAzureの構成を知らなかったためと思いますが、)思いのほか右往左往したので書いておきます。

問題のシーン

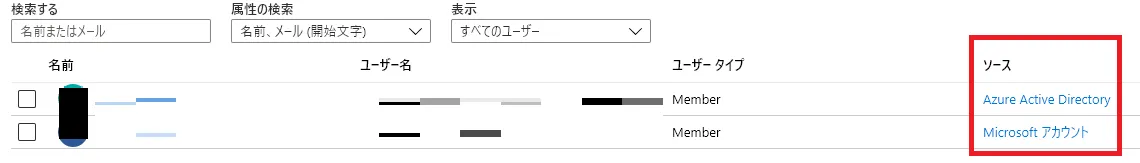

Azure Active Directory - ユーザー - Multi-Factor Authentication から辿れる多要素認証の設定画面です。赤枠に有効・無効の設定表記が出るはずなのですが出ませんでした。

原因1

これはAzure開設時に使用したアカウントと、そのアカウントでもう1つのアカウントを作成したあとの計2名のユーザ一覧です。「ソース」に Azure Active Directory と Microsoftアカウント とあります。この違いを見て「ああ…そういうものなのか…」という声が出ました。

- AzureADで作成したアカウント(

Azure Active Directory) とMicrosoftアカウントはおそらく種類が異なる。 - はじめ AzureAD は機能としてサービス提供されており、AWSでいうIAMのような機能は別に存在すると思っていたが、実際はこのAzureADでIAMのようなユーザー管理を行う、と思われる。

このAzureADで作成したアカウントユーザに対して多要素認証を設定してみると問題無く出来る。しかしMicrosoftアカウントは出来ない。アカウントの種類を考えると、AzureADの管轄外ということなのかな。ちなみに “Microsoftアカウントとして” 多要素認証は出来る。(はじめはこの認証でAzureの認証も兼ねるのかなと思っていた。)

Microsoft アカウントで 2 段階認証を使用する方法

原因1だけでは駄目だった場合は次をご覧ください。

原因2

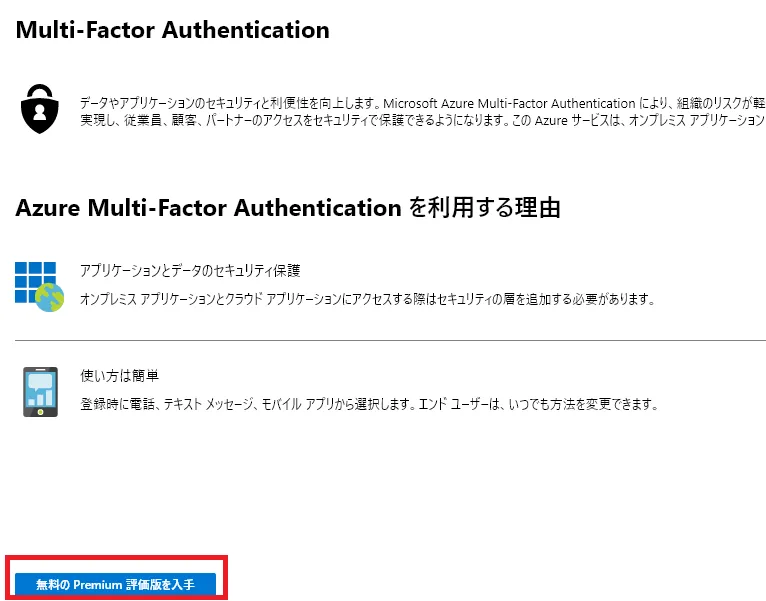

多要素認証は下記のどちらかのライセンスが必要とのことです。

MS Japan Device & Mobility Tech Blog

- Azure Active Directory Premium

- Office365

AWSに慣れてしまっていたためかライセンスが必要という考えがすっかりと抜け落ちていました。。

ではライセンスを購入するしかないかというとそうではなく、Multi-Factor Authentication の画面で評価版(1ヵ月)をいただけました。

上の画面から導入すると、AzureADの概要ページに「Azure AD Premium P2」と表記されるようです。

なお、Azure Active Directory - ライセンス - すべての製品 という項目でユーザにライセンスを割り当てるようなこともできますが、特に割り当てなくても多要素認証は使用できました。ライセンスの種類で異なるのだろうか。。

結果

- AzureADで作成したアカウントの多要素認証は出来た。

- Azureを開設するときに使用したアカウントについては、Azureへのログイン用途としての多要素認証は出来なかった。

2点目は本当なのかな。何か知らない別な方法があるのではないかという気はしてくる。